アスクルは12月12日に公表したランサムウェア攻撃に伴うシステム障害に関する第13報で、安全性強化に向けた取り組みを報告した。不正アクセスの再発防止策、システムの復旧・再構築に関する対応内容などをまとめている。

不正アクセスの再発防止策

アスクルおよび業務委託先を含むすべてのリモートアクセスに対するMFA(多要素認証)の徹底、管理者権限の厳格な運用、従事者に対する再教育を実施するとしている。

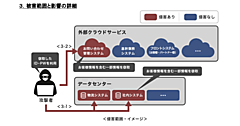

今回のランサムウェア攻撃では、侵入検知の遅れがあったこともわかった。侵害が発生したデータセンターでは、サーバーにEDR(PCやサーバーなどの端末のセキュリティ対細を担う仕組みの1つ)が未導入だったことが判明。24時間監視も行われていなかったため、不正アクセスや侵害を即時に検知できなかったという。

再発防止策として、24時間365日の監視と即時対応体制の整備に加え、EDR導入を含む多層的・網羅的な検知体制の構築を進める。

復旧が長期化した要因と対策

復旧の長期化について、侵害を受けたサーバーはオンラインバックアップを実施していたが、ランサムウェア攻撃を想定したバックアップ環境を構築していなかったことが要因と説明。一部バックアップデータも暗号化され、迅速な復旧が困難になった。また、セキュリティ対策を適用すべきPC・サーバーの台数が多かったことや、一部OSのバージョンアップ作業に時間を要した点も影響したという。

今後は、ランサムウェアを想定したバックアップ環境の構築と、機器管理の高度化・詳細化を進める。

システムの復旧と安全性確保

クリーン化の徹底と新規システム環境への移行を実施している。

クリーン化では、攻撃者が侵害した可能性のある端末やサーバーについて、EDRやフォレンジックツールによる徹底的なスキャンを実施。汚染が疑われる機器は廃棄またはOSを再インストールした。現時点で脅威が残存している兆候は確認されていないという。

新規システム環境への移行では、汚染の可能性を残した既存環境を部分的に修復するのではなく、安全性が確認された新しい環境をゼロから構築する方式を採用した。

また、安全確認の実施として外部専門機関と連携し、基幹業務システムやフロントシステムについても侵害有無を精査した結果、その他の主要システムへの侵害は確認されず、安全性が確保されていることを確認したとしている。

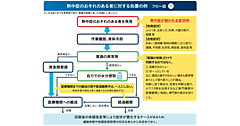

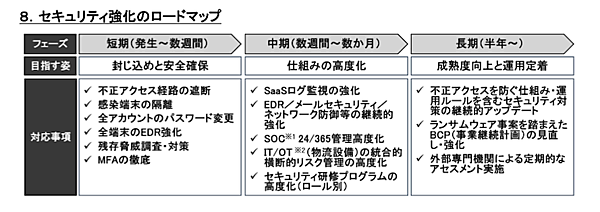

セキュリティ強化のロードマップ

短期フェーズでは「封じ込めと安全確保」をテーマに、不正アクセス経路の遮断、EDR強化、残存脅威の調査・対策、MFA導入の徹底などを最優先で実施。

中期フェーズでは仕組みの高度化を掲げ、24時間365日の監視体制の高度化、権限管理フレームワークの見直し、従事者の教育体系の強化など、運用基盤の強化を進める。

長期フェーズでは成熟度向上と運用定着をめざし、セキュリティ対策の継続的アップデート、BCP(事業継続計画)の見直し・強化、外部専門機関による定期的なアセスメント実施などに取り組む。

NIST基準に基づく評価と体制強化

高度化するサイバー攻撃への対応として、米国国立標準技術研究所(NIST)のサイバーセキュリティ基準に基づき、現状のセキュリティレベルを多角的に評価。管理策の妥当性や改善点を体系的に洗い出した。

主な強化施策として、全リモートアクセスへのMFA(多要素認証)必須化、セッション記録・アクセスログの分析強化を実施。検知能力の強化では、ネットワークの監視を行い、リアルタイムで脅威を検知・対処する役割を担うサイバーセキュリティの専門組織チームSOC(Security Operation Center)による監視体制や資産整合性監視の強化を進めている。

セキュリティガバナンスと外部連携

セキュリティガバナンス体制についても再構築を進める。リスク管理体制や全社的な統制、役割分担の明確化などを中心に、2026年5月期中の再構築をめざす。

攻撃者との接触や身代金支払に関する方針について、アスクルは犯罪行為を助長させないという社会的責任の観点から攻撃者とは接触せず、身代金の支払いや交渉も行っていないという。

透明性を重視した情報発信として、事実に基づく透明性の高い情報発信を基本とし、ステークホルダーに対して適切な時期に必要な情報を開示していく。

外部ステークホルダーとの連携では、警察や個人情報保護委員会など関係機関への早期報告を実施。Japan Computer Emergency Response Team Coordination(JPCERT/CC)への情報提供も行い、国内のサイバーセキュリティ水準向上への貢献を図る。サプライチェーン全体の安全性向上に向けた情報共有も進めていく。

今回の影響により、財務数値の精査に時間を要することから、2025年6〜11月期(第2四半期)の決算発表を延期する。発表時期は改めて公表するとしている。

今回の事案の重大性を厳粛に受け止め、影響の抑制とサービス復旧に全社をあげて取り組んできた。今後はランサムウェア攻撃を踏まえたBCPの見直し・強化にも取り組む。本報告が、アスクルの説明責任を果たすとともに、同様の脅威に直面する企業・組織にとってサイバー攻撃対策の一助となれば幸いである。(アスクル吉岡晃社長)