アスクルは1月28日、2025年6-11月期(中間期)決算説明会で、ランサムウェア攻撃の概要や再発防止策について、取締役CFOの玉井継尋氏が説明した。

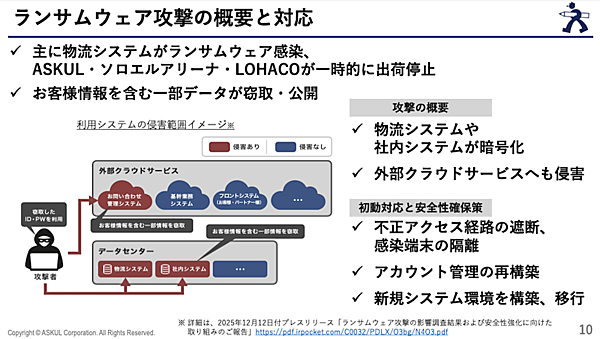

ランサムウェア攻撃の概要

アスクルは2025年10月19日、ランサムウェア攻撃によるシステム障害を確認し、「ASKUL」「ソロエルアリーナ」「LOHACO」での受注を停止。その後、10月末に「ASKUL」でFAX受注による暫定運用を開始し、11月中旬に「ソロエルアリーナ」、12月初旬に「ASKUL」、2026年1月中旬に「LOHACO」のEC受注を順次再開した。

2025年12月12日には、影響調査結果と安全性強化に向けた取り組みを公表し、攻撃手口や被害範囲、再発防止策、復旧対応などを開示。今回の決算説明会では、これらの内容を改めて説明した。

セキュリティ面については、原因分析及び技術的対策はすでに完了しており、今後はサイバーセキュリティ強化を含めた全社的なリスクマネジメント体制の再構築を進めていく。現在、物流センターの出荷力及びサービスレベルは概ね平常時の水準に回復している。(取締役CFO・玉井継尋氏)

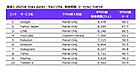

今回の攻撃では、主に物流システムおよび社内システムがランサムウェアに感染した。被害の範囲は次の通り。

- 物流システム、社内システムに加え、一部外部クラウドサービスへの侵害

- 物流・社内システムのデータ暗号化

- 顧客情報を含む一部データの窃取および外部公開の確認

この影響により、Web受注や通常出荷が一時停止し、FAX受注や手作業による暫定運用を余儀なくされた。

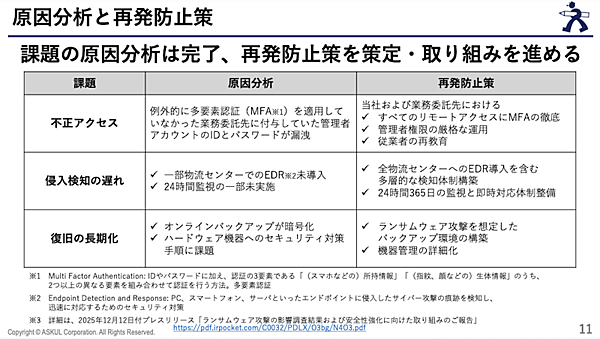

業務委託先に付与していたID・パスが漏えい

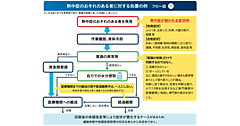

外部専門機関と連携した調査の結果、主な原因は次の3点に集約された。

不正アクセス

業務委託先に付与していた管理者アカウントの一部で、多要素認証(MFA)を例外的に適用していなかった。このアカウントのID・パスワードが漏えいし、悪意の第三者による侵入を許した。

侵入検知の遅れ

一部物流センターでEDR(エンドポイント検知・対応)が未導入で、24時間監視も十分ではなかった。その結果、侵入の検知が遅れ、被害拡大につながった。

復旧の長期化

オンラインバックアップが暗号化されたことに加え、ハードウェア管理や復旧手順にも課題があり、復旧に時間を要した。

再発防止策と技術的対策

原因分析を踏まえ、アスクルはすでに次の対策に着手している。

アクセス管理の厳格化

自社・委託先を含むすべてのリモートアクセスに多要素認証を適用。管理者権限の運用ルールを見直し、権限管理を強化した。従業員へのセキュリティ教育も実施している。

検知体制の強化

全物流センターへのEDR導入を進め、多層的な検知体制を構築。24時間365日の監視と即時対応体制を整備した。

バックアップの堅牢化

暗号化されないバックアップ環境を構築し、機器管理の標準化を推進。復旧プロセスの実効性向上を図っている。

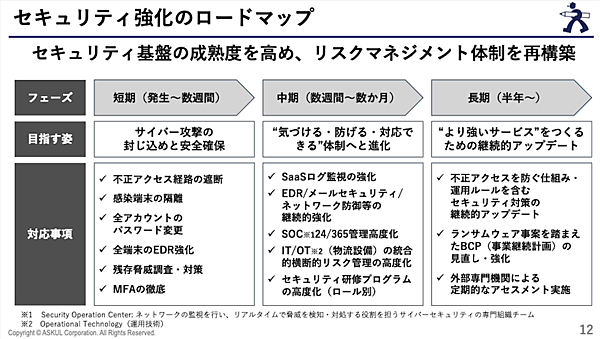

セキュリティ強化のロードマップ

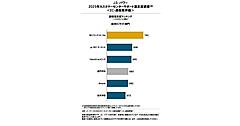

セキュリティ対策は、短期・中期・長期の3フェーズで進めていく。

短期(発生〜数週間)

不正経路の遮断、感染端末の隔離、全アカウントのパスワード変更、MFA徹底など、初動対応を完了した。

中期(数週間〜数か月)

SOC(セキュリティオペレーションセンター)による監視高度化や、IT・OT(物流設備)を統合したリスク管理を強化する。

長期(半年以降)

BCP(事業継続計画)を軸に、外部機関による定期的なアセスメントを通じて、リスクマネジメント体制の再構築を進める。

アスクルは、原因分析および技術的対策はすでに完了しており、安全性を確保した新システム環境へ移行したうえで運用している。

- この記事のキーワード