アスクルは12月12日、ランサムウェア攻撃に伴うシステム障害に関する第13報で攻撃の影響調査の結果を公開し、攻撃の手口や被害範囲の詳細を明らかにした。

被害の範囲と影響

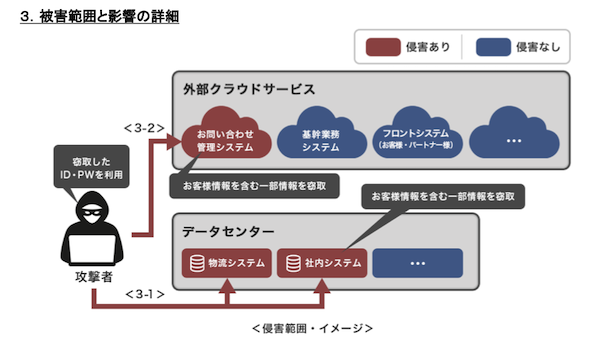

外部専門機関によるフォレンジック調査の結果を踏まえ、被害範囲と影響を整理した。なお、一部の通信ログやアクセスログが消失していたため、攻撃者が閲覧した可能性のある情報範囲を完全に特定することは困難という。

物流システムおよび社内システムでランサムウェア感染を確認し、一部データ(バックアップデータを含む)が暗号化され使用不能に。そのほか、一部データが攻撃者によって窃取・公開された。物流センターを管理運営する複数の物流システムと、同一データセンター内のバックアップファイルが暗号化され、復旧に時間を要したという。 アスクルの物流センターは自動倉庫設備やピッキングシステムなどが高度に自動化されているため、これらを制御する物流システムの停止で、出荷業務を全面停止する重大な影響が生じた。

また、外部クラウドサービスへの侵害も確認。問い合わせ管理システムのアカウントが何らかの形で窃取され、同システム内の情報の一部が窃取・公開されたという。一方、基幹業務システムやフロントシステム(顧客向けECサイト、パートナー向けサービス)は、侵害の痕跡を確認していないとしている。

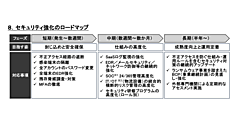

攻撃の手口と原因分析

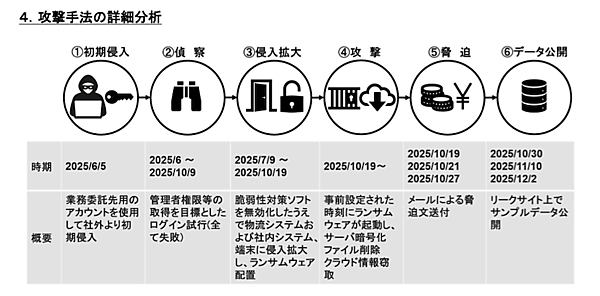

攻撃者は業務委託先向けアカウントの認証情報を窃取・不正使用し、ネットワーク内部への侵入に成功したと推定した。6月5日に初期侵入が実行され、10月9日までの間にネットワーク内の偵察、複数サーバーへのアクセスに必要な認証情報の収集が実行されたと見られる。

7月9日から10月19日にかけて、EDR(PCやサーバーなどの端末のセキュリティ対細を担う仕組みの1つ)などの脆弱(ぜいじゃく)性対策ソフトを無効化。複数のサーバー間を横断的に移動して必要な権限を取得、ネットワーク全体へのアクセス権限を窃取したと見られる。今回の攻撃では複数種類のランサムウェアが使用され、当時のEDRシグネチャでは検知が困難なものも含まれていたという。

攻撃者は権限を窃取した後、複数のサーバーにランサムウェアを展開してファイルを一斉に暗号化。併せてバックアップファイルが削除されたため、復旧の長期化につながったとしている。

原因については、当時のログが一部消失しており完全な特定は困難としつつ、例外的に多要素認証を適用していなかった業務委託先向け管理者アカウントのID・パスワードが何らかの方法で漏洩(ろうえい)し、不正利用されたことを確認したとしている。

ただ、この業務委託先が管理するノートPCでは、OS更新の過程で侵入時点のログが消去されていたため、詳細な確認はできなかったという。なお、VPN機器ベンダーが9月末に公表した脆弱(ぜいじゃく)性を悪用した侵入の痕跡や、アスクル社員PCへの不正侵入は確認されていないとしている。

ランサムウェア攻撃に関する主な発生・対応の時系列

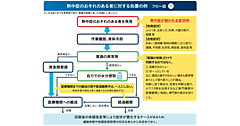

10月19日午前、アスクルのシステムに対するランサムウェア攻撃を検知。感染の疑いがあるシステムの切り離しとネットワーク遮断を実施し、セキュリティ監視運用の強化および全パスワードの変更に着手した。

同日14時には本社内に対策本部を設置し、その配下に事業継続部会とIT復旧部会を設置。16時30分には「ASKUL」「ソロエルアリーナ」「LOHACO」の受注・出荷業務を停止した。翌20日には外部専門機関へ支援を要請し、ログ解析や影響範囲の詳細調査を開始。意図しないデータ変更や不正なプログラムリリースの有無、プログラムのタイムスタンプ異常などの点検を実施した。

10月22日には外部クラウドサービスへの不正アクセスを確認。翌23日までに主要な外部クラウドサービス関連のパスワード変更を完了した。それ以降、新たな侵入は確認されていないという。翌24日には認証情報のリセット、主要アカウントのパスワード変更、管理アカウントへのMFA(多要素認証)適用を実施。併せて、ランサムウェア検体を抽出し、PCやスマートフォン、サーバーなどのエンドポイントを対象としたEDRのシグネチャを更新した。

10月29日にはFAX注文による手運用の出荷トライアル第1弾を開始。同31日には、30日夜に攻撃者が公開した情報について調査し、外部流出の有無を確認した。11月4日には情報流出に関する専用問い合わせ窓口を開設し、同7日からは出荷トライアル第1弾を拡大した。

同11日には、10日夜に攻撃者が公開した情報について確認を完了。12日から12月3日にかけて出荷トライアル第2弾を拡大し、「ソロエルアリーナ」「ASKUL」Webサイトの受注を再開。対象商品は、メディカル単品500アイテム、ケース品596アイテム、サプライヤー直送1450万アイテムへと広げた。12月2日には新たな情報公開を認識し調査を開始、9日に確認を完了している。

流出が確認された個人情報

12月12日時点で、流出が確認された個人情報の概要は次の通り。

- 事業所向けサービスに関する顧客情報の一部:約59万件

- 個人向けサービスに関する顧客情報の一部:約13万2000件

- 取引先(業務委託先、エージェント、商品仕入先など)に関する情報の一部:約1万5000件

- 役員・社員などに関する情報の一部(グループ会社含む):約2700件

個人情報保護委員会へ確報を提出し、該当する顧客や取引先には個別通知を行っている。公開情報の悪用リスクを踏まえ、長期的な監視体制を継続し、必要に応じて追加対応を実施する方針だ。今後、新たな情報公開が確認された場合は、対象者への個別通知とともに、影響範囲や内容に応じて公表の要否を判断するとしている。

なお、「LOHACO」の決済では、顧客のクレジットカード情報をアスクルが取得しない仕組みとなっており、個人顧客のクレジットカード情報は保有していない。