「新型コロナウイルス」を装ったメール攻撃が出現、「不自然な点は少なく注意が必要」とIPAが注意喚起

「Emotet」(エモテット)と呼ばれるウイルスへの感染を狙う攻撃メールについて、「新型コロナウイルス」に関する情報を装った攻撃メールの情報提供があったことを明らかにした

2020年2月17日 12:30

独立行政法人情報処理推進機構(IPA)は、「Emotet」(エモテット)と呼ばれるウイルスへの感染を狙う攻撃メールについて、「新型コロナウイルス」に関する情報を装った攻撃メールの情報提供があったことを明らかにした。

メールの内容は一見して不審と判断できるほどの不自然な点は少なく、注意が必要と指摘している。

「Emotet」は、情報の窃取に加え、さらに他のウイルスへの感染のために悪用されるウイルス。悪意のある者によって、不正なメール(攻撃メール)に添付されるなどして、感染の拡大が試みられている。

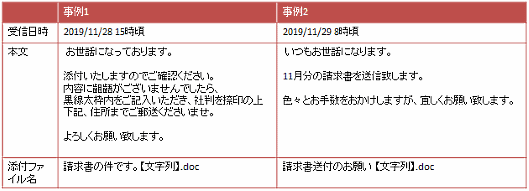

「Emotet」への感染を狙う攻撃メールの中には、正規のメールへの返信を装う手口が使われている場合があるという。これは、攻撃対象者(攻撃メールの受信者)が過去にメールのやり取りをしたことのある、実在の相手の氏名、メールアドレス、メールの内容などの一部が流用された、あたかもその相手からの返信メールであるかのように見える攻撃メールとなっている。

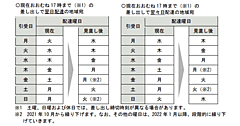

この攻撃メール添付されたファイルを開くと、MicrosoftやOfficeのロゴなどと、数行のメッセージが書かれた文書が表示される。現在IPAが確認している範囲では、一連の「Emotet」の攻撃メールへ添付されているWord文書ファイルは、見た目(デザインなど)には数種類のバリエーションがあるものの、次の点が共通している。

- Officeなどのロゴとともに、英語で「文書ファイルを閲覧するには操作が必要である」という主旨の文と、「Enable Editing」(日本語版Officeでは「編集を有効にする」)と「Enable Content」(日本語版Officeでは「コンテンツの有効化」)のボタンをクリックするよう指示が書かれている。

- 文書ファイル内に悪意のあるマクロ(プログラム)が埋め込まれている。マクロには、外部ウェブサイトに設置されたEmotetをダウンロードし、パソコンに感染させる命令が書かれている。ダウンロード先のウェブサイト(URL)は一定ではなく、日々変化する

「新型コロナウイルス」に関する情報を装う攻撃メールも、悪意のあるマクロが仕込まれたWord文書ファイル。この攻撃者は、日本国内の利用者の興味・関心を惹く内容とタイミングを十分に計った上で、攻撃を繰り返していると考えられるという。

今後も同様の攻撃が続く可能性が高く、受信したメールに興味を引かれて添付ファイルやURLリンクを開く前に、このメールは攻撃ではないか、一度立ち止まって考えることを心がける必要があるとしている。

「Emotet」への感染など一般的なウイルス対策として、IPAは次のような対応をを勧めている。

- 身に覚えのないメールの添付ファイルは開かない。メール本文中のURLリンクはクリックしない

- 自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない

- OSやアプリケーション、セキュリティーソフトを常に最新の状態にする

- 信頼できないメールに添付されたWord文書やExcelファイルを開いたときに、マクロやセキュリティーに関する警告が表示された場合、「マクロを有効にする」「コンテンツの有効化」というボタンはクリックしない

- ・メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断する

- 身に覚えのないメールや添付ファイルを開いてしまった場合は、すぐにシステム管理部門等へ連絡する

- この記事のキーワード