印刷通販のアドプリントは9月15日、運営するECサイト「ADPRINT」が外部からの不正アクセス攻撃を受け、クレジットカード情報1万4627件が漏えいした可能性があることを公表した。セキュリティコードも流出した恐れがある。

漏えいした可能性があるのは、カード名義、カード番号、有効期限、セキュリティコード、住所、電話番号、メールアドレス。

次のサイトと期間にクレジットカードで買い物をした顧客情報が対象。

- 2014年8月25日から2015年9月23日まで

adprint、makumaku、ad-sign、adbest、adcard、adcup、designMaker、fashion4you、adflag、刺繍プリント、2nd.log、ds1 - 2016年5月20日から2016年8月14日まで

adprint、makumaku、ad-sign、adbest、adcard、adcup、adflag

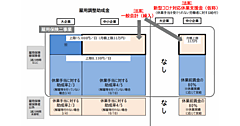

アドプリントの決済システムは、カード情報が加盟店のサーバを通過する「通過型」を採用していたと考えられる。「通過型」は、カード情報がEC加盟店のサーバを「通過」して「処理」される仕組みで、アドプリントはサーバ内にカード情報を保存していたようだ。

なお、経済産業省はカード情報保護の強化に向けた実行計画を掲げており、EC加盟店からのカード情報漏えいが発生するリスクが低い「非通過型」を推進し、PCIDSS準拠済みの決済代行会社を活用したカード情報のリンク型決済、モジュール型の決済システムの導入を促進している。

リンク型決済の導入でセキュリティを強化する方針

8月12日に契約先の決済代行会社からカード情報の流出懸念について連絡があり、事故対策本部を設置。独自の調査などを始めた。

8月16日には、クレジットカード協会のガイドラインに従い、情報流出の有・無/影響範囲を正確に特定するため、フォレンジック調査の専門技術を有する調査機関Payment Card Forensicsに調査を依頼。

Webサーバと本サーバへの不正アクセスを確認し、両サーバ内に保存していたカード会員データが不正に取得されていた可能性が高いと判断した。

9月7日までに、大阪府警サイバー対策課や経済産業省への報告を実施。また、次のような対策を講じている。

- 本サーバに残っていた流出対象情報を全て削除し、カード決済処理を停止

- Webサーバ内に保存されていたカード会員データを削除

- ファイルアップロードの拡張子制限を実施

- ファイルアップロード機能の制限を実施

- 異常なウェブ接続を遮断するソフトウェアを導入

なお、今後もさらなるセキュリティ強化を図る予定。

- クレジットカード決済を再度導入する際、カード情報が保存されないリンク型決済を導入

- サーバがあるIDCに物理的ウェブファイアウォールとソフトウェアウェブファイアウォールを追加導入。アプリケーションの脆弱性を修正および補完

- システムセキュリティのー部を主軸として、セキュリティ戦略と対応方針を樹立し、セキュリティ体制を強化

アドプリントは、流出の可能性の有無をホームページで確認できるようにしている。