オンライン通販事業者にとって、最も深刻で大きな金銭的被害をもたらすサイバーセキュリティ上の脅威の1つがサイバー犯罪グループ「Magecart」。数多くのeコマースプラットフォームを使うユーザー達が、「Magecart」の攻撃の危険にさらされています。

「Magecart」とは

デジタルスキミング攻撃「Magecart」の名称は、オープンソースのeコマースプラットフォーム「Magento」に由来しています。「Magecart」ギャングと呼ばれるデジタルスキミング攻撃のほとんどは「Magento」が標的です。「Magento」はアプリケーション運用のため、現在でも多くの古いバージョンのアプリケーションが使用されているためです。

しかし、「Magecart」は現在、「Magento」よりもはるかに大きな存在となっています。2020年12月、研究者たちは、技術的に進化した新しいタイプの「Magecart」攻撃を確認しました。

Webアプリケーションからクレジットカード情報をスキミングする他の「Magecart」攻撃と同様に設計された新しい攻撃は、多くの一般的なeコマースプラットフォームやコンテンツ管理システム(CMS)を攻撃します。その標的は、「Magento」「WordPress」「Drupal」「Shopify」「BigCommerce」「Salesforce Commerce Cloud」「WooCommerce」などです。

デジタル時代のスキミングの脅威「Magecart」

「Magecart」がデジタルスキミングの対象が幅広いプラットフォームに拡大していることを示す指標として、汎用性の高い攻撃の出現があげられています。

たとえば2021年5月、「Magecart」がモバイルブラウザやモバイルWebサイトをターゲットにした「MobileInter」と呼ばれる新種のデジタルスキマーの発信源であることが確認されました。「MobileInter」は、多種多様なブラウザでモバイルユーザーを識別する働きをしていました。

「Magecart」は現在、攻撃対象を増やし、対応可能な市場を拡大しています。問題は、「Magecart」がプラットフォームに依存せず、同じフレームワークやコード言語(PHPやJavaScript)を使用しているあらゆるアプリケーションで動作するように設計されていることです。

セキュリティチームやWebアプリケーションの運営者は、ECサイトを保護するために、「Magecart」のリスク軽減対策を、顧客の機密情報を保持するすべてのeコマースアプリケーションに適応させなければいけません。

「Magecart」は2015年に登場して以来、Webやモバイルアプリケーションに対する幅広いデジタルスキミング攻撃を包括的に表す言葉になりました。以前は、POS端末やPOSシステムのハッキングにフォーカスされていましたが、過去5年間でスキミングはインターネットやeコマースプラットフォームへと急速に移行しました。現在では、個人情報や金融情報のスキミングのほとんどは、Webやモバイルアプリケーション上で、カードを使わない取引で行われています。

このような変化により、「Magecart」とデジタルスキミングは、eコマース、金融サービス、旅行、政府機関のサイトにとって、最も深刻で金銭的な被害を与えるサイバーセキュリティ上の脅威の1つとなりました。

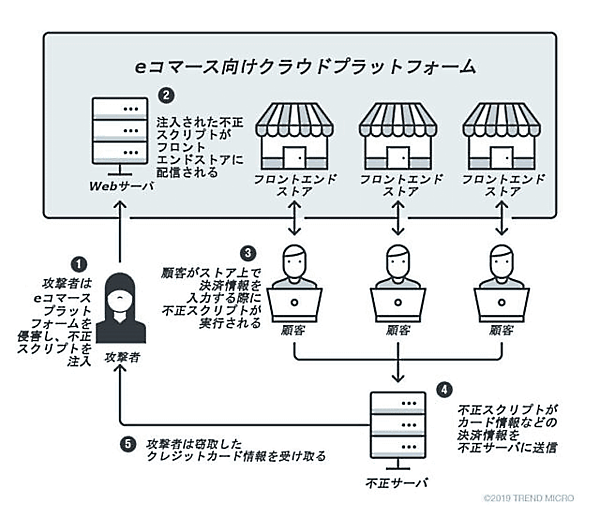

「Magecart」の手口

「Magecart」攻撃では、悪意のあるハッカーが、顧客が機密情報を入力するチェックアウトページやその他のページに、不正なJavaScriptコードである「スキマー」を挿入。また、フォームやページ全体に「スキマー」を差し込み、正規のフォームでは求められていないデータを収集し、フィールドを追加するも場合もあります。

「Magecart」攻撃のなかには、暗号通貨ユーザーのデータを盗むことに特化した攻撃もあり、高度な技術を使用しても「スキマー」のコードを見たり理解したりすることが難しくなっています。

多くの場合、「Magecart」の攻撃は、サイト運営者やセキュリティチームがハッキングに気づかないまま、数か月にわたって行われます。「Magecart」は、クライアント側でのみアプリケーションの動作を微妙に変化させるため、ユーザーが見ているものに変更が加えられているかどうかを確認する簡単な方法がありません。

「Magecart」は、これまでに何千ものWebアプリケーションやモバイルアプリケーションを攻撃することに成功しています。被害者の中には、British AirwaysやMacy'sといった数多くのグローバルブランドが含まれています。

「Magecart」攻撃は、他のサイバー攻撃と一緒にカウントされるため、オンラインショップやその他の事業者が被る年間コストを、「Megecart」攻撃単体で正確に算出することは困難です。しかし、被害額、修復費用、風評被害などを総合すると、年間数十億ドルに上るでしょう。たとえば、British Airwaysは、「Magecart」攻撃に対する顧客の保護を怠ったとして、2,000万ドルの罰金を支払いました。

「Magecart」はMagentoを超えてどのように進化するのか

Webアプリケーションのコードに「スキマー」を注入する「Magecart」攻撃は、コロナ禍で増加、プラットフォームにおける攻撃件数は多いままです。さらに、他のプラットフォームへ攻撃の手を広げるのは決して難しいことではありません。

「WordPress」「WooCommerce」「Magento」は、主要なアプリケーションコードベースとしてPHPを使用。主要なWebクライアント言語はJavaScriptを使っているように使用言語が重なるため、1つのプラットフォームをターゲットにした攻撃を、別のプラットフォームでも機能するよう、素早く修正することができるのです。

また、「Magecart」の攻撃者たちは、プラグインやサードパーティのアドオンが、他のプラットフォームを侵害するための効率的な方法だと認識しています。悪意の攻撃者は、攻撃のためにプラグインのソースコードリポジトリやビルドプロセスにコードを挿入します。プラグインは通常、eコマースプラットフォームごとに変更されないため、「Magecart」の攻撃コードは、プラットフォームを超えてプラグインにも有効に働く傾向があります。

「サプライチェーン攻撃」と呼ばれるこのスタイルは、より洗練された犯罪者に好まれており、信頼できるサードパーティを経由して犯罪の道筋を作るため、さらに危険です。サイト運営者は、攻撃されたコードを可視化できない場合もあり、顧客が変化に気づくことで異常を特定しています。

進化する攻撃にどう立ち向かうか

セキュリティチームが社内にいなかったり、「Magento」以外でeコマースストアを運営している事業者にとっても、「Magecart」によるスキミング攻撃のリスクは、利用するプラットフォームの数を広げていくにつれて高まっています。このような攻撃から身を守るには、「Magecart」の攻撃がどこで行われ、どのような犯罪が実行されているかを、包括的に把握する必要があります。

「Magecart」のコードが複数のプラットフォームにまたがるようになったことで、プラグインや共有フィールド、あるいは不要なJavaScriptコードを難読化して挿入する手段として有名なファビコンなど、プラットフォームに共通する属性に焦点を当てて攻撃する可能性が高くなります。

また、「Magecart」の犯罪者は、決済フォームやクレジットカードの要求など、特定の情報を認識できる動作もプログラムします。このように、「Magecart」がより広く普及しているため、より危険なのです。

Webアプリケーションファイアウォール(WAF)のような基本的なサイバーセキュリティツールでは、「Magecart」の攻撃を防ぐことはほとんどできません。WAFは、インバウンド(サーバ側)の攻撃を防ぎますが、クライアント側の攻撃は防げないのです。セキュリティチームのなかには、Webアプリケーションのコードを静的にスキャンして、変更や異常を特定しているところもありますが、「Magecart」は、動的に提供されるサードパーティのコード(ファビコンなど)を攻撃することでこれを回避します。

より効果的なアプローチは、コンテンツ・セキュリティ・ポリシー(CSP)を使用して、Webアプリケーションコードが望ましくない動作を実行しないようにすることです。しかし、CSPには大幅なチューニングが必要で、また、信頼されたドメインが侵害されてアプリケーションコードに「スキマー」を挿入された場合には、十分な保護にはなりません。

さらに、CSPは、許可ポリシーに基づいてドメインとのトラフィック(インバウンドおよびアウトバウンド)を制御することができますが、この方法は、攻撃対象が許可されたドメイン(googleやその他の大手ソフトウェアプロバイダなど)の場合には意味がありません。これらの制限を適用すると、開発者がCSPの修正を忘れたときに、サイトに多くの障害が発生します。

あらゆるタイプの「Magecart」攻撃を適切に防御するために、セキュリティチームやサイト運営者は、アプリケーションの動作を継続的に分析し(クライアントサイドセキュリティモニタリング)、「スキマー」の存在を示すような些細な異常を特定するソリューションを検討する必要があります。すべての「スキマー」は同じ目的を持っているため、似たような挙動を示す傾向があります。そのため、何十億ものインタラクションを対象に、スキミングの行動と正規のWebアプリケーションの行動を大規模に調査するためには、機械学習の活用が理想的なソリューションとなるでしょう。

機会学習の技術を使えば、「Magecart」の共通パターンを認識し、アプリケーションの通常動作からほんの少し逸脱している場合でも、検知することができます。アプリケーションの動作をリアルタイムに分析し、過去の動作と比較することで、「Magecart」による攻撃をリアルタイムに特定し、サイト運営者に問題を通知することができるのです。「Magecart」が進化し、ターゲットを拡大していく中で、敵を知り、リアルタイムに対抗することは、現在の、そして未知の脅威に対する最善の防御となります。