インテリア総合プロデュースのFlavorが運営するインテリアのECサイト「Re:CENO公式オンラインショップ」が外部からの不正アクセスを受け、セキュリティコードを含むカード情報1万7085件が漏えいした可能性があることがわかった。

Webアプリケーションの脆弱性を突いた外部からの不正アクセスが原因。カード情報がFlavorのサーバーを通過する決済方法を採用していたと見られ、サーバー内に保存されていたカード情報が外部に漏えいした恐れがある。

流出した恐れがあるのは、2016年4月1日~11月14日に「Re:CENO公式オンラインショップ」でクレジットカード決済を利用した顧客の情報。

漏えいした可能性があるのは、クレジットカード情報(カード番号、カード名義、有効期限、セキュリティコード)。

なお、カード以外の決済を利用した顧客、モール店(楽天市場、Yahoo!ショッピング店)や実店舗の利用客は対象ではない。

2016年11月16日にカード決済代行会社からカード情報の流出懸念について電話連絡を受け、翌17日にカード決済を停止。第三者調査機関「Payment Card Forensics」(PCF社)に調査を依頼した。

2017年1月18日にPCF社から最終調査報告書の提出を受け、各カード会社などと連携、対応を協議していた。

今後の再発防止策として、カートシステムの全面刷新、カード情報がサーバーを通過しない決済システムへの変更、情報セキュリティに関する専門会社と連携したセキュリティ管理体制の強化、組織体制の再整備などを迅速に行っていくとしている。

セキュリティ対策などについて

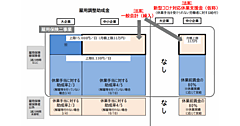

経済産業省主導の「クレジット取引セキュリティ対策協議会」(事務局は日本クレジット協会)は2016年2月、「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画」を発表。2018年3月までに、EC事業者に対してカード情報の非保持化、もしくは「PCI DSS準拠」を求めていくとしている。

経産省が推進しているのが、EC事業者からのカード情報漏えいが発生するリスクが低い「非通過型」(クレジットカード情報入力を決済代行会社のシステムで行う方式)。「PCIDSS準拠」済みの決済代行会社が提供するリンク型決済や、トークン決済(購入者が入力するカード番号を暗号化された文字列に変換してオーソリを実行する決済方法)などの導入がそれにあたる。

また、独立行政法人情報処理推進機構では不正アクセス対策についての資料をまとめており、「安全なウェブサイトの作り方」などを閲覧することができる。