家具やインテリアなどの通販サイト「SEMPRE.JP」が外部からの不正アクセスを受け、最大でクレジットカード情報1万3438件が流出した可能性があることがわかった。

システムの一部に脆弱(ぜいじゃく)性があり、第三者の不正アクセス攻撃の対象となったもよう。加盟店のWebサーバをカード会員データが通過する通過型の決済方法を採用していたとみられる。

流出した可能性がある個人情報は2万2796件で、カード情報を含むのは1万3438件。対象は、2002年9月~2017年10月30日までにECサイトで会員登録し、商品を購入した顧客。

氏名、メールアドレス、ログインパスワード、カード番号、有効期限が流出した可能性がある。

2017年11月14日、クレジットカード会社からECサイトを利用した消費者のカード情報の流出懸念について連絡があり、当日にカード決済を停止。専門調査会社Payment Card Forensics(PCF社)に調査を依頼した。

11月18日に不正アクセスの形跡を発見。早期解明のため、ラックにアプリ診断とプラットフォーム診断を依頼した。

すでに、顧客への対応、関係官庁や警察への報告などを行っている。セキュリティ対策に加え、次のようなシステム対策などを実施する。

- 国際カード会社のセキュリティ基準であるPCI DSSに準拠する決済代行会社に決済業務を委託いたし、カード情報を保有しない非通過型の決済システムを導入

- 個人情報を扱うデータベースを隔離し、適切な暗号化を実施

- 全体的な個人情報を扱うプロセスを見直し、個人情報管理に対する意識を徹底

EC業界におけるセキュリティ対策について

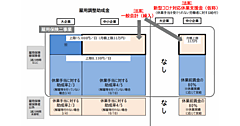

経済産業省主導の「クレジット取引セキュリティ対策協議会」(事務局は日本クレジット協会)は、2017年3月8日に公表した「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画-2017-」において、EC事業者に対して2018年3月までにカード情報の非保持化、もしくは「PCI DSS準拠」を求めていく方針を掲げた。

カード情報の漏えいの頻度が高い非対面(EC)加盟店については原則として非保持化(保持する場合はPCI DSS準拠)を推進。EC加盟店におけるカード情報の非保持化を推進するため、PCI DSS準拠済みのPSP(決済代行会社)が提供するカード情報の非通過型(「リダイレクト(リンク)型」または「JavaScriptを使用した非通過型」)の決済システムの導入を促進するとしている。

また、独立行政法人情報処理推進機構では不正アクセス対策についての資料をまとめており、「安全なウェブサイトの作り方」などを閲覧することができる。