RIZAPグループの夢展望は6月28日、ドメイン盗難に遭っていた子会社でジュエリー販売を手がけるトレセンテの企業公式ホームページを復旧した。新たなドメインを取得して復旧した。今回の件での情報漏えいはなかったとしている。

ドメイン盗難の被害にあったのは、実店舗の来店予約などを受け付けていたトレセントの公式ホームページ。5月29日にドメイン管理会社が第三者による不正アクセスを受け、海外のドメイン管理会社へドメイン移管処理が行われた。5月31日の午前中までにサイトの閲覧ができなくなった。同日中にドメイン盗難の可能性が高いと判断し、ドメイン管理会社とサーバー管理会社に状況確認。警察や弁護士に相談し各管理会社への情報開示請求の準備を開始した。

6月3日までに不正アクセスの被害は、ドメイン管理会社の管理画面へのIDとパスワードのみとしていた。ドメイン盗難を受けた公式ホームページのデータは別サーバで管理しており、このサーバへの不正なログイン履歴はなく、個人情報などのデータ漏えいは確認されなかった。

6月21日には外部専門家によるフォレンジック調査の結果が出た。トレセンテが保有する情報資産の漏えいの痕跡は発見されなかったとしている。

6月28日に新たなドメインで公式ホームページを復旧。盗難を受けたドメイン「trecenti.com」は取り戻せないと判断し、新たなドメイン「trecenti.jp」を取得した。

なお、ECサイト「トレセンテ オンラインストア」は別ドメイン「trecenti.net」で運営しており今回のドメイン盗難の影響は受けていない。

夢展望では、この件が業績予想に及ぼす影響については現在精査中としている。

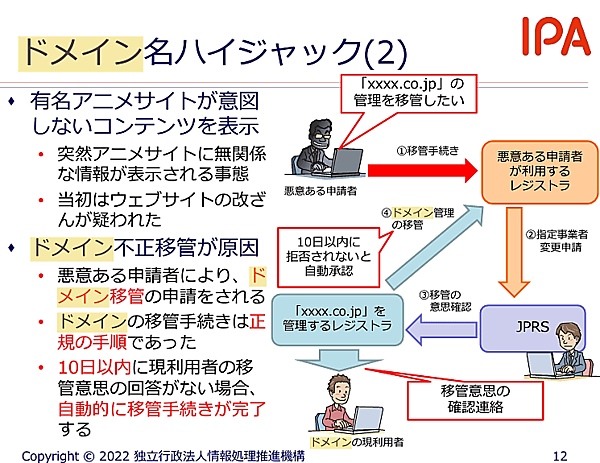

「ドメイン名ハイジャック」とは

今回のようなドメイン盗難は「ドメイン名ハイジャック」と呼ばれ、独立行政法人 情報処理推進機構(IPA)でも注意を呼びかけている。

過去に、有名アニメサイトがハイジャックされ意図しないコンテンツが表示されるという事件もあった。アニメサイトのケースでは、登録メールアドレスを変更され、正規の手順でドメイン移管の申請をされ乗っ取りにあった。

セキュリティインシデントの報告を受け付け情報を集積している一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)によると、フィッシングサイト経由でドメイン管理サイトのログイン情報が窃取されたケースもあるという。

このケースでは悪意の第三者が、ドメイン管理サイトを模したフィッシングサイトを検索エンジンの広告で表示。広告からフィッシングサイトにアクセスしたドメイン管理担当者が、アカウントおよびパスワードを入力し、攻撃者に認証情報を窃取された。このフィッシングサイトは認証情報を入力すると正規サイトにログイン済みの状態としてリダイレクトする仕組みで、被害に気付きにくいようになっていたという。

攻撃者は窃取した認証情報を使用し、ドメイン管理サイトにログイン。ドメインを別のドメイン管理会社に移管する手続きを行った。ドメイン管理担当者はドメイン移管ロックの機能を利用していたが、攻撃者自身がドメイン移管ロックを解除。ドメイン移管ロックの解除手続きにおいて、ユーザー本人の意思確認としてメール認証の手続きもあったが、攻撃者により認証メールアドレスも変更されていたという。

JPCERT/CCではこうした手口のドメイン名ハイジャックを回避するために、

- 検索サイトで表示されたリンクが正しいものと断定せず、確認済みの公式アプリや、WebブラウザーにブックマークしていたURLからアクセスする

- サイトの提供するセキュリティ機能(2段階認証など)活用

- 簡単なパスワードや、同じパスワードの使いまわしを避ける

といった基本的な対策が重要であると呼びかけている。

- この記事のキーワード