ぴあ受託のECサイトでカード情報3.2万件が漏えいか、セキュリティーコードも

「Apache Struts2」の脆弱性を突かれ、Bリーグのチケット販売サイトなどが被害を受けた

2017年4月26日 6:00

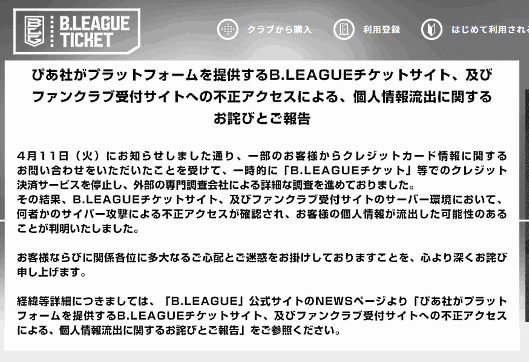

ぴあが運営を受託しているチケット販売サイトなどが外部から不正アクセスを受け、カード情報3万2187件などが漏えいした可能性があることがわかった。クレジットカードの不正利用も判明。ぴあが4月25日に被害を公表した。

不正アクセスを受けたのは、ジャパン・プロフェッショナル・バスケットボールリーグ「B.LEAGUE」のチケット販売サイトとファンクラブ受付サイト。3月7日から15日の間、Webサーバとデータベースサーバに第三者による不正アクセスを受けた痕跡があったという。

漏えいした可能性があるのは、個人情報(住所・氏名・電話番号・生年月日・ログイン ID・パスワード・メールアドレスの登録情報)14万7093件と、カード情報(会員名・カード会員番号・有効期限・セキュリティコード)3万2187件。

クレジットカードの不正使用は4月21日までに判明しているものだけで197件で、金額は630万円。不正使用の被害者に対して、被害の全額をぴあが負担する。

「Apache Struts2」の脆弱性が原因

使用していたアプリケーションワークフレーム「Apache Struts2」の脆弱性を突かれた。外部業者が構築・運用していたサーバで被害が発生。本来の発注仕様や運用ガイドラインと異なり、委託先のデータベース上と通信ログ上に個人情報などが保持されていたことが漏えいの原因としている。

「Apache Struts2」 はWebアプリケーションを作成するためのソフトウェアフレームワーク。「Apache Struts2」を利用していたECサイトの不正アクセスの被害が2017年3月初旬から多発している。

ぴあは再発防止のため「Apache Struts2」のバージョンアップとサーバーの再構築を実施。関連するすべての現行システムと、その運用に対するガイドラインの見直し、安全点検、監視の強化も進める。

外部からの攻撃に対する防御装置「Web Application Firewall」を4月20日に実装。クレジットカード情報の非保持・非処理・非通過化と、決済代行会社による処理方式への切り替えも進めている。

クレジットカード決済の再開時期は、再発防止策が完了してから慎重に判断するとしている。

なお、被害を受けたサイトはぴあの基幹システムとは別に専用の開発体制にて構築したため、主力サービスのチケット販売サイトといった他サービスは完全に切り離して運営しているという。

ECのセキュリティ対策について

経済産業省主導の「クレジット取引セキュリティ対策協議会」(事務局は日本クレジット協会)は、2017年3月8日に公表した「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画-2017-」において、EC事業者に対して2018年3月までにカード情報の非保持化、もしくは「PCI DSS準拠」を求めていく方針を掲げた。

カード情報の漏えいの頻度が高い非対面(EC)加盟店については原則として非保持化(保持する場合はPCI DSS準拠)を推進。EC加盟店におけるカード情報の非保持化を推進するため、PCI DSS準拠済みのPSP(決済代行会社)が提供するカード情報の非通過型(「リダイレクト(リンク)型」または「Java Scriptを使用した非通過型」)の決済システムの導入を促進するとしている。

また、独立行政法人情報処理推進機構では不正アクセス対策についての資料をまとめており、「安全なウェブサイトの作り方」などを閲覧することができる。